VDI / DaaS : 4 raisons pour lesquelles le BYOD n’est pas forcément la solution

Alors que de plus en plus d’entreprises adoptent le VDI ou le DaaS, la question de savoir quel type de poste de travail fournir aux utilisateurs se pose avec d’autant plus d’acuité. L’intérêt de ces solutions est qu’elles offrent à l’utilisateur un espace de travail virtuel simple, sécurisé et facile à administrer pour accéder aux données de l’entreprise et travailler. Dans ce contexte d’accélération de la tendance VDI et DaaS, les différents acteurs ont introduit l’idée que, parce que l’espace de travail est entièrement hébergé dans un cloud public ou privé, les utilisateurs peuvent utiliser n’importe quel appareil et, en fin de compte, les entreprises peuvent adopter le concept de « Bring Your Own Device » (BYOD), « Apportez votre propre appareil ». Ce concept a été grandement mis en avant par les équipes marketing des fournisseurs de solutions VDI et DaaS, et montré sous un jour très positif : les utilisateurs finaux ont une liberté de choix totale pour leur poste de travail tandis que le département financier se contente de signer le chèque, simplifiant ainsi les processus internes. Après tout, tant qu’ils disposent d’un client Citrix, VMware Horizon ou autre, les utilisateurs peuvent accéder à leur espace de travail, n’est-ce pas ? Alors, le BYOD est-il le choix parfait pour les entreprises ? Eh bien, pas toujours.

Explorons quelques-unes des raisons pour lesquelles il faut prendre le concept de BYOD avec des pincettes.

1. La sécurité des données en question

Quand on pense sécurité du poste de travail, l’une des premières choses venant à l’esprit est la notion de surface d’attaque. Quelle prise offrent l’appareil et son système d’exploitation à de potentiels hackeurs ? Si les utilisateurs ont la liberté d’utiliser n’importe quel appareil et de choisir des systèmes d’exploitation populaires tels que Windows 10, Windows 11 ou Mac OS, ces derniers peuvent pourtant présenter des vulnérabilités. Ce sont en effet des systèmes d’exploitation en lecture/écriture, cibles d’attaque potentielles. Pour assurer la sécurité de leurs données, les entreprises doivent donc investir dans des solutions de sécurité additionnelles pour protéger l’accès à l’espace de travail virtuel. Par ailleurs, si la qualité de l’expérience utilisateur est dégradée en raison de failles de sécurité, il y a fort à parier que celui-ci blâmera l’espace de travail cloud fourni par l’entreprise plutôt que son propre poste de travail…

Les utilisateurs qui téléchargent des programmes infectés sur leur système d’exploitation local constituent une autre menace sérieuse pour la sécurité des données de l’entreprise. Dans une politique BYOD, l’utilisateur se sent légitime à utiliser son appareil de travail à des fins personnelles, par exemple pour télécharger des films ou de la musique, travailler sur des applications personnelles…Il est difficile pour l’entreprise de contrôler ce qui se passe localement sur l’appareil puisque l’utilisateur, par définition, en est propriétaire et peut en théorie faire ce qu’il veut dessus.

Il est certes possible d’empêcher l’utilisateur de faire par exemple une capture d’écran ou d’imprimer l’écran de la session virtuelle, avec des solutions telles que Citrix. Cependant, si l’utilisateur a tous les droits sur l’ensemble de l’appareil, il est difficile, voire impossible, de l’empêcher de prendre toutes les captures d’écran qu’il souhaite depuis sa session locale, y compris des captures du bureau virtuel.

2. Pas de contrôle sur le système d’exploitation local

En plus des problèmes de sécurité, le fait de permettre aux utilisateurs de choisir n’importe quel système d’exploitation soulève un autre ensemble de défis. Les systèmes d’exploitation comme Windows ont de nombreuses options de personnalisation et de configuration, et les utilisateurs qui s’aventurent à modifier certains paramètres (par exemple les applications installées, leur mode d’exécution, le navigateur Internet…) peuvent interférer avec l’infrastructure virtuelle utilisée par l’entreprise, avec à la clé une charge de travail supplémentaire pour l’équipe IT. Si le service informatique prend en charge la gestion des PC, il devra s’assurer que les bonnes GPO sont en place et que les applications sont à jour. Dans ce cas, des outils de gestion des correctifs peuvent être requis, augmentant les coûts et la complexité.

Même si le service informatique n’a pas en théorie la responsabilité du système d’exploitation local dans un contexte de BYOD, certaines situations pourraient affecter l’expérience de l’utilisateur et causer beaucoup de frustration à la fois à l’utilisateur et au service informatique. Quelques exemples : mise à niveau de la version du système d’exploitation entrainant des problèmes de compatibilité, applications locales consommant trop de ressources, problèmes de connexion aux périphériques de l’entreprise tels qu’imprimantes ou scanners…

3. Hétérogénéité du matériel

Lorsque les utilisateurs utilisent leur propre PC à des fins professionnelles, les caractéristiques matérielles propres à chaque matériel auront forcément un impact sur l’expérience. Les clients de solutions VDI / DaaS comme Citrix ou VMware Horizon peuvent être installés sur la plupart des systèmes d’exploitation. Cependant, pour que l’expérience utilisateur soit optimale, l’appareil doit avoir suffisamment de ressources (mémoire, CPU, etc.). Une machine aux ressources insuffisantes ne pourra pas gérer certaines applications, prendre en charge plusieurs écrans, des graphismes complexes ou un taux de rafraîchissement d’écran élevé. Les utilisateurs peuvent également avoir besoin de connecter des PC à divers périphériques tels que des imprimantes, des scanners, des lecteurs de cartes, etc. Le poste de travail doit donc pouvoir prendre en charge cette variété de périphériques. En BYOD, une grande hétérogénéité du matériel peut donc impacter fortement les conditions de travail.

4. Difficultés d’administration

Même dans un contexte de VDI ou d’infrastructure de bureau basée sur le cloud, il peut être difficile pour les équipes informatiques de gérer de manière centralisée un ensemble très hétérogène d’appareils. Nous avons vu dans les paragraphes précédents comment les caractéristiques de la session locale peuvent affecter l’espace de travail virtuel, tant en termes de sécurité que de performances. Par conséquent, être en mesure de voir ce qui se passe sur l’appareil lui-même est une nécessité absolue pour l’administrateur, à des fins de troubleshoot, de planification ou de reporting.

Cependant, il est difficile de prendre le contrôle à distance, de faire du troubleshoot, d’effectuer des mises à jour, etc. sur des appareils de différentes marques, spécifications techniques ou configurations locales. Les solutions VPN peuvent être utiles, mais ne sont pas la panacée et peuvent représenter un problème en termes de bande passante ou de confidentialité des données.

Des solutions de contournement existent, mais pour résoudre ces problèmes, les entreprises doivent alors investir dans des outils de gestion centralisée pour Windows tels qu’Ivanti, avec des coûts et une complexité supplémentaires.

Pourquoi ZeeTransformer par ZeeTim est un bon choix pour votre politique BYOD ?

Avec une équipe d’experts VDI, ZeeTim a passé des années à perfectionner ZeeOS, un système d’exploitation de poste de travail spécialement conçu pour le VDI, le DaaS et les espaces de travail cloud. Ce système d’exploitation est ultra-sécurisé et en lecture seule, ce qui rend toute attaque impossible. C’est aussi un système d’exploitation qui offre aux utilisateurs une expérience simple et optimisée pour accéder à leur espace de travail. Du point de vue de l’administrateur, la console d’administration ZeeConf permet d’effectuer toutes les configurations nécessaires et de prendre la main à distance sur n’importe quel poste de travail exécutant ZeeOS, et ce depuis n’importe où.

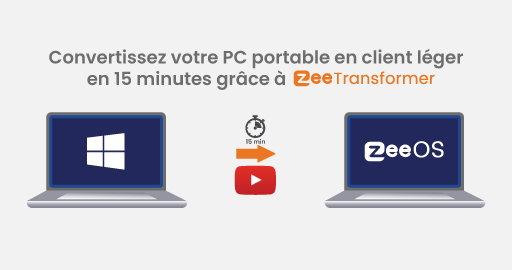

Grâce à ZeeTransformer, ZeeOS peut être placé sur n’importe quel PC (x86 64bit) en 15 minutes. Testez par vous-même !

Comment ça marche

Avec ZeeTransformer, vos utilisateurs peuvent utiliser une clé USB pour booter en toute sécurité sur ZeeOS, puis se connecter à leur espace de travail virtuel à partir de celle-ci :

- Aucune modification sur le disque local : démarrage temporaire uniquement. L’utilisateur peut revenir à son bureau habituel en retirant simplement la clé.

- Zéro interaction entre le système d’exploitation local et l’espace de travail virtuel puisque l’espace de travail virtuel est exécuté à partir d’un système d’exploitation séparé et sécurisé.

- ZeeOS est en lecture seule : quoi que fassent les utilisateurs sur leur OS local, ils ne peuvent rien modifier lorsqu’ils travaillent sur la clé USB.

- Exigences matérielles minimales : la solution s’applique à une grande diversité d’appareils, quelles que soient ses caractéristiques techniques.

- Possibilité de gérer tous les postes de travail de manière centralisée grâce à la console de gestion ZeeConf (gratuite avec tout achat de ZeeTransformer), avec gestion des mises à jour, dépannage, reporting…

Related Posts

Chercher

Articles récents

- Notre solution de numérisation ZeeScan est maintenant disponible sur VMware Marketplace 22 avril 2024

- Les principaux risques de cybersécurité liés au télétravail : Protéger votre infrastructure dans un monde connecté 3 avril 2024

- Découvrez la dernière version de ZeeScan ! 22 février 2024

- Chromebook en entreprise : Les avantages et les défis à considérer 19 février 2024

- Bonne année de la part de toute l’équipe ZeeTim 1 janvier 2024